Cybersécurité

LES TESTS D’INTRUSIONS

Les tests d’intrusion, ou « pentests », sont essentiels pour les entreprises souhaitant garantir la sécurité de leurs systèmes informatiques.

En simulant des attaques réelles, ces tests permettent d’identifier les vulnérabilités et les failles de sécurité avant que des cybercriminels ne puissent les exploiter.

Pour les entreprises, cela signifie une protection renforcée des données sensibles, une conformité accrue aux régulations et standards de sécurité, et une réduction des risques de pertes financières et de réputation dues à des incidents de sécurité.

En fin de compte, les tests d’intrusion offrent une évaluation proactive de la posture de sécurité d’une entreprise, permettant de mettre en place des mesures correctives et de renforcer la résilience face aux menaces croissantes dans le paysage numérique actuel.

LES CAMPAGNES ANTI-PHISHING

Les campagnes anti phishing sont cruciales pour les entreprises cherchant à protéger leurs données et à renforcer la sécurité de leurs systèmes. En sensibilisant et en formant les employés aux techniques de phishing couramment utilisées par les cybercriminels, ces campagnes réduisent considérablement les risques de compromission des informations sensibles.

Les simulations et formations régulières permettent aux employés de reconnaître et de réagir correctement aux tentatives de phishing, ce qui limite les accès non autorisés et les fuites de données.

Pour les entreprises, cela se traduit par une meilleure protection de leurs actifs numériques, une conformité aux normes de sécurité et une diminution des coûts liés aux incidents de sécurité.

En investissant dans des campagnes anti phishing, les entreprises renforcent leur première ligne de défense et cultivent une culture de vigilance et de responsabilité en matière de sécurité informatique.

LES SOLUTIONS ENDPOINT DETECTION AND RESPONSE (EDR)

Les solutions EDR sont essentielles pour les entreprises. Elles offrent une surveillance en temps réel des terminaux pour détecter, analyser et répondre rapidement aux menaces sophistiquées.

Elles permettent de neutraliser les attaques avant qu’elles ne causent des dommages significatifs, améliorant ainsi la protection proactive, réduisant les temps de réponse aux incidents et renforçant la résilience de l’infrastructure IT.

En intégrant des EDR, les entreprises se protègent mieux contre les cybermenaces, se conforment aux exigences réglementaires et préservent leur réputation.

LES ANTIVIRUS

Les antivirus sont essentiels pour les entreprises car ils détectent et éliminent les logiciels malveillants, protégeant ainsi les systèmes informatiques contre les attaques.

Il est crucial de choisir un antivirus adapté et de l’installer sur tous les appareils du réseau. Configurer des analyses régulières et des mises à jour de signatures maintient une protection efficace.

La sensibilisation des employés aux bonnes pratiques de sécurité renforce cette défense.

En combinant technologie antivirus robuste et sensibilisation continue, les entreprises peuvent sécuriser leurs données et leurs opérations contre les menaces numériques.

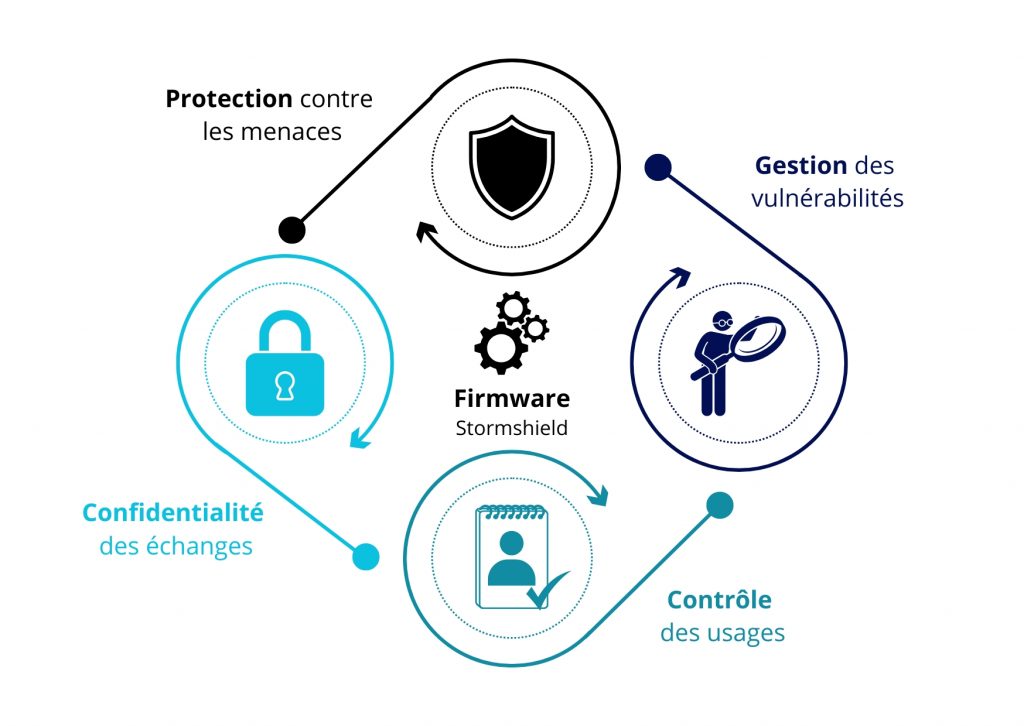

LES PARES-FEU

Les firewalls sont un pilier essentiel de la sécurité informatique pour les entreprises, agissant comme une barrière de protection entre le réseau interne et les menaces externes. En filtrant le trafic entrant et sortant, les firewalls empêchent les accès non autorisés et bloquent les cyberattaques potentielles. Ils permettent également de contrôler les communications internes, assurant que seules les connexions légitimes et sécurisées sont établies.

Pour les entreprises, cela signifie une réduction significative des risques de violation de données, une protection renforcée des actifs numériques et une conformité aux réglementations de sécurité. En intégrant des firewalls robustes, les sociétés peuvent sécuriser leur infrastructure IT, prévenir les interruptions de service et protéger leur réputation face aux cybermenaces.

LES RMM

Les outils de gestion à distance des systèmes (RMM) sont importants car ils permettent une surveillance proactive, une gestion automatisée des correctifs et une résolution rapide des problèmes informatiques à distance.

Ils réduisent les temps d’arrêt et les coûts opérationnels en assurant une maintenance continue des infrastructures IT. Les RMM centralisent la gestion des périphériques et systèmes, améliorant ainsi la sécurité et l’efficacité opérationnelle.

En intégrant ces outils, les entreprises renforcent leur capacité à fournir un support IT réactif et fiable, essentiel pour maintenir la productivité et la stabilité de leurs opérations.

PROTECTION DES SYSTEMES DE MESSAGERIE

La messagerie électronique est l’une des cibles privilégiées des cyberattaques, représentant un vecteur majeur de phishing, de diffusion de malwares et de compromission de données sensibles.

Grâce à différentes solutions, nos experts mettent en place diverses actions : filtrage avancé contre les spams et logiciels malveillants, chiffrement des échanges, authentification renforcée et surveillance proactive des menaces.

COLLECTE ET ANALYSE DES LOGS

La collecte des logs est une étape essentielle pour garantir la sécurité et la conformité des systèmes informatiques.

Ces logs permettent de détecter les comportements anormaux, d’identifier les tentatives d’intrusion et d’assurer une traçabilité complète des actions sur vos infrastructures.

Grâce à des outils avancés de supervision et des analyses en temps réel, nous renforçons votre capacité à réagir rapidement face aux menaces et à répondre aux exigences réglementaires en matière de sécurité informatique.

Vous avez une question sur l’une de ces solutions de cybersécurité ?